안녕하세요. J4J입니다.

이번 포스팅은 Transit Gateway 피어링 연결하는 방법에 대해 적어보는 시간을 가져보려고 합니다.

이전 글

[AWS] Transit Gateway Blackhole 사용하기

Transit Gateway 피어링이란?

Transit Gateway 피어링은 VPC 피어링과 유사하게 서로 다른 두 개의 Transit Gateway들 간에 라우팅을 할 수 있도록 연결해 주는 것을 의미합니다.

Transit Gateway 피어링도 VPC 피어링처럼 다음과 같은 특징들을 가지고 있습니다.

- 서로 다른 지역에 있는 Transit Gateway 연결 가능

- 서로 다른 계정에 있는 Transit Gateway 연결 가능

VPC 피어링의 단점을 보완하기 위해 Transit Gateway를 사용했었습니다.

그리고 이러한 Transit Gateway를 사용을 하면서 VPC 피어링과 같은 특징들을 Transit Gateway에서도 사용할 수 있게 도와주는 것이 Transit Gateway 피어링입니다.

Transit Gateway 피어링까지 사용하게 되면 클라우드 관리를 보다 효과적으로 할 수 있는 환경을 제공받을 수 있습니다.

Transit Gateway 피어링 연결 방법

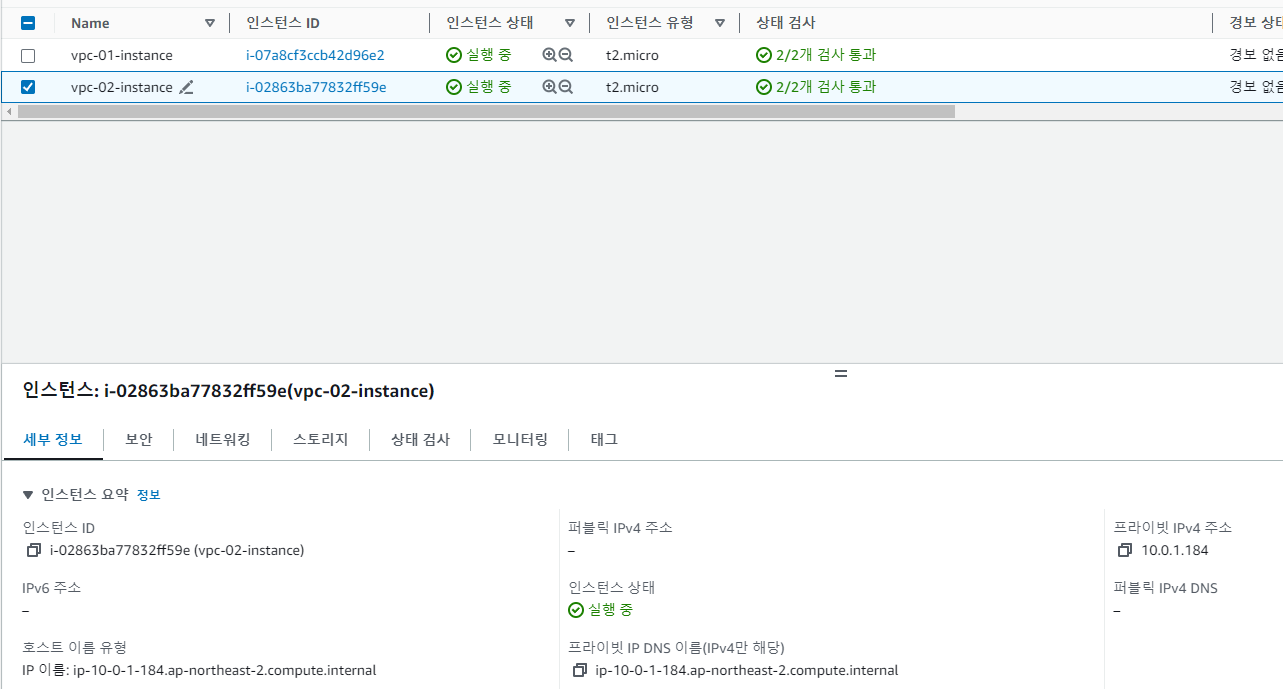

Transit Gateway 피어링을 설정하기 전 준비물로 서로 다른 두 개의 Transit Gateway와 내부에 접속 가능한 인스턴스 구성이 되어 있어야 합니다.

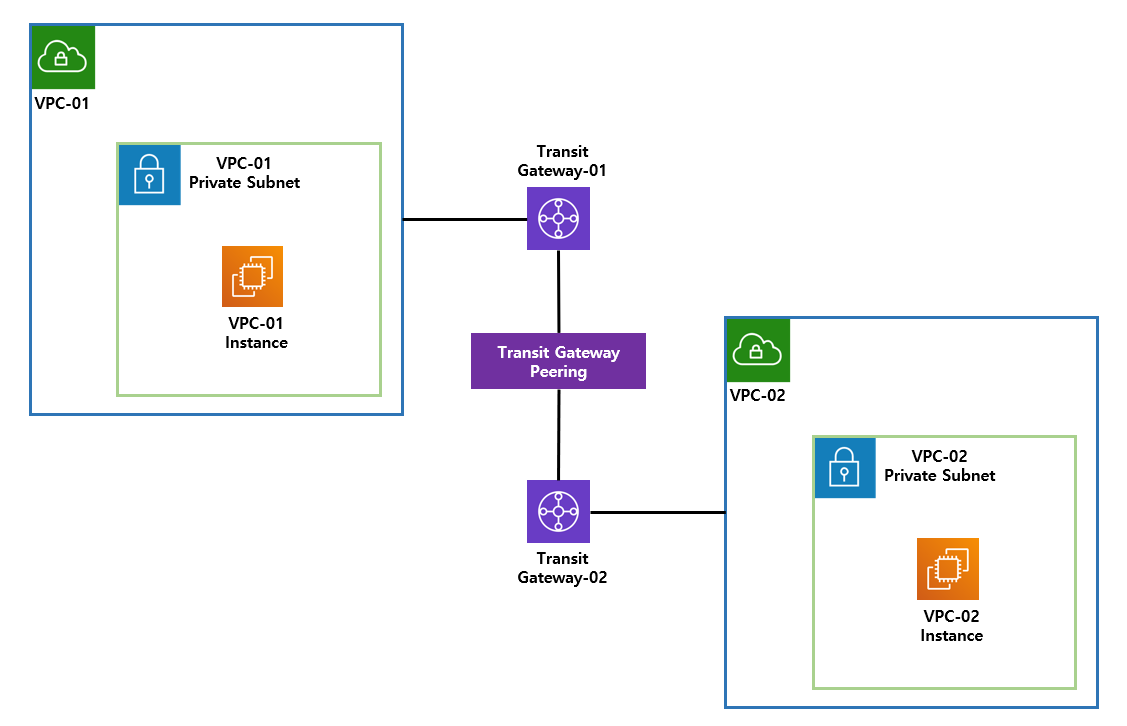

이번 피어링을 통해 최종적으로 만들어지는 아키텍처는 다음과 같습니다.

그리고 이들을 위한 설정들은 다음과 같이 사전 구성을 해놨고 해당 설정들을 기반으로 피어링 연결을 해보겠습니다.

만약 설정이 되어 있지 않으신 분들은 이전 글들을 참고하여 환경을 새롭게 구성해 주시면 됩니다.

또한 현재는 각각의 Transit Gateway까지만 구성이 되어 있기 때문에 다음과 같이 vpc-01-instance에서 vpc-02-instance에 접근이 불가한 것을 볼 수 있습니다.

Transit Gateway 피어링 설정을 통해 인스턴스끼리 접근이 가능하도록 해보겠습니다.

[ 1. VPC 접속 ]

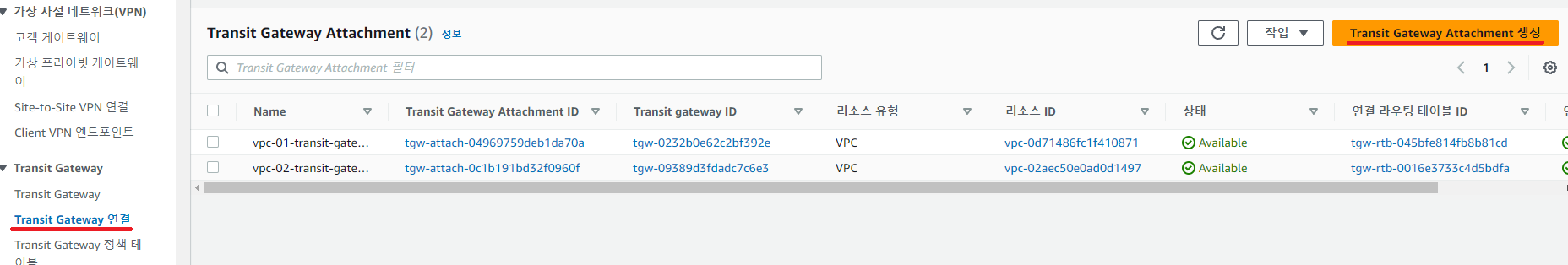

[ 2. Transit Gateway 연결 생성 ]

왼쪽에서 "Transit Gateway 연결" 메뉴를 선택한 뒤 오른쪽에서 "Transit Gateway Attachment 생성" 버튼을 클릭합니다.

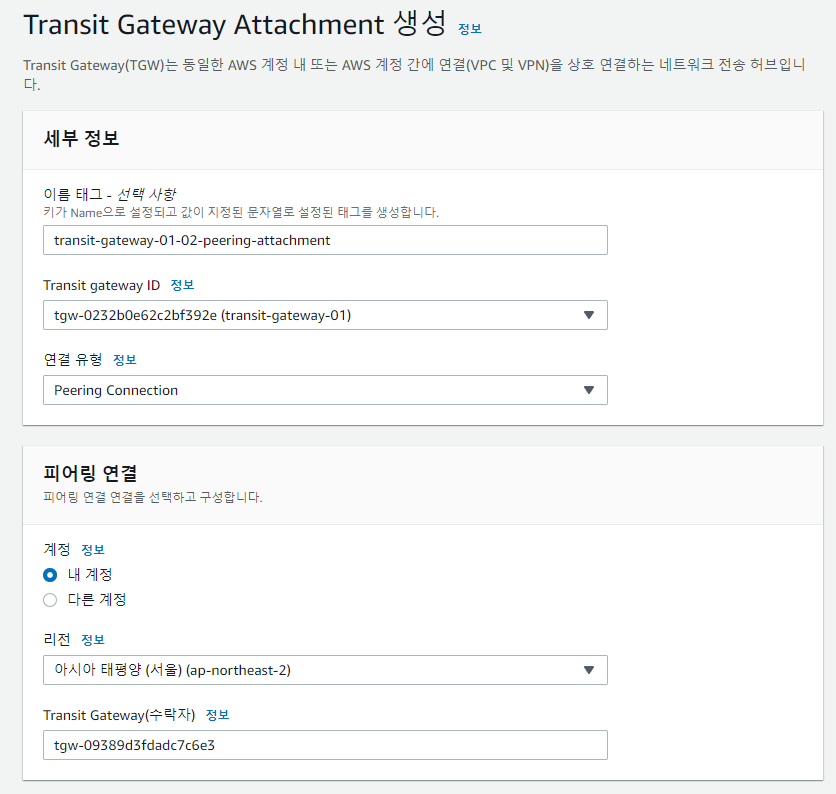

여기서 Transit Gateway 01과 02의 피어링을 생성해줍니다.

연결을 생성하는 주체는 01이든 02이든 상관없이 한 번만 해주면 되며 저는 01을 기준으로 피어링을 생성해 보겠습니다.

피어링을 생성할 때 "피어링 연결"쪽에서 "다른 리전", "다른 계정" 에 대한 설정도 해줄 수 있습니다.

저는 동일한 계정에 있는 것들끼리 피어리을 하기 때문에 "리전" 에는 연결하고 싶은 Transit Gateway가 있는 리전을 선택해 주고 "Transit Gateway"에는 연결하고 싶은 Transit Gateway의 아이디를 입력해 줬습니다.

[ 3. Transit Gateway 연결 피어링 수락 ]

연결 생성 주체에서 피어링 연결을 생성하면 연결이 이루어져야 하는 계정의 "Transit Gateway 연결" 메뉴에서 다음과 같이 피어링 정보가 생성되어 있는 것을 볼 수 있습니다.

그리고 해당 연결을 선택한 뒤 "작업"을 눌러보면 다음과 같이 "Transit Gateway Attachment 수락"을 볼 수 있습니다.

여기서 수락 버튼을 눌러주시면 됩니다.

[ 4. Transit Gateway 라우팅 테이블 Routes 추가 ]

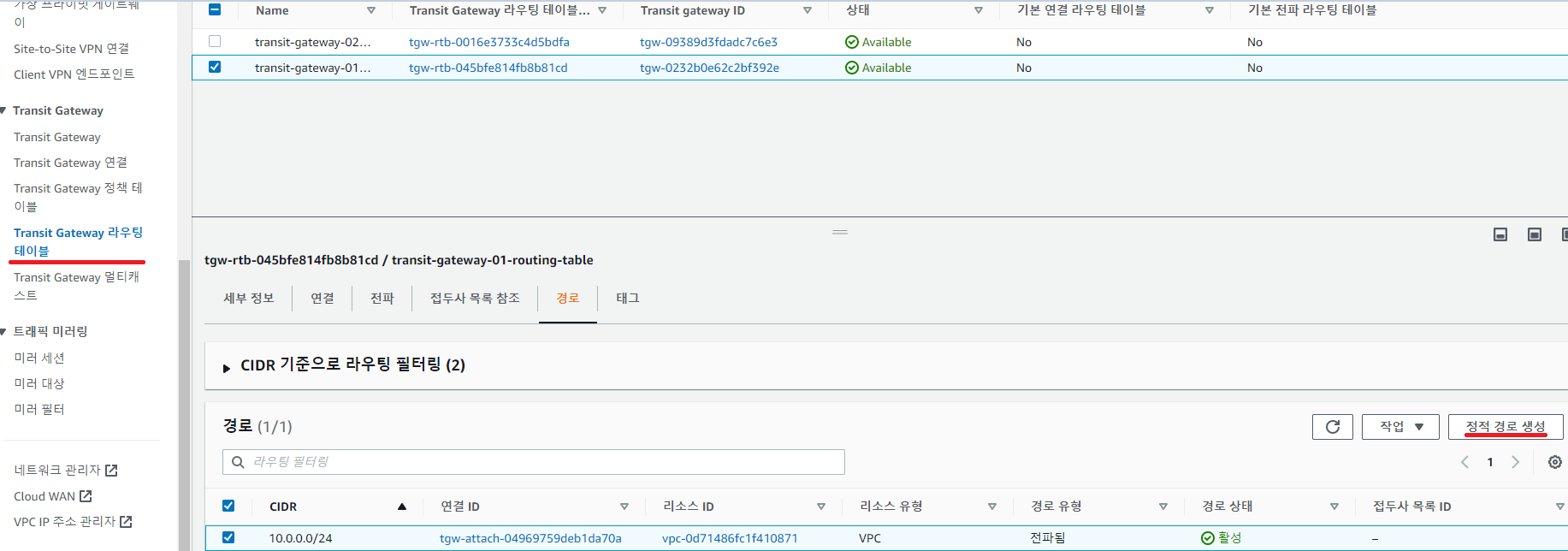

피어링이 수락되었으면 각각의 Transit Gateway 라우팅 테이블에 서로 다른 Transit Gateway의 VPC CIDR을 경로로 추가해줘야 합니다.

Transit Gateway 01 기준으로 왼쪽에서 "Transit Gateway 라우팅 테이블" 메뉴를 선택한 뒤 해당 Transit Gateway와 연결되어 있는 라우팅 테이블을 체크하여 "경로"탭에서 "정적 경로 생성" 버튼을 클릭합니다.

그리고 "CIDR"에는 연결을 원하는 다른 Transit Gateway에 있는 VPC CIDR을 입력해 주고 "연결 선택"에는 피어링 연결을 선택한 뒤 생성합니다.

Transit Gateway 01의 정적 경로가 생성되었다면 반대로 Transit Gateway 02도 동일하게 Transit Gateway 01의 정보에 대한 정적 경로를 다음과 같이 추가해 주시면 됩니다.

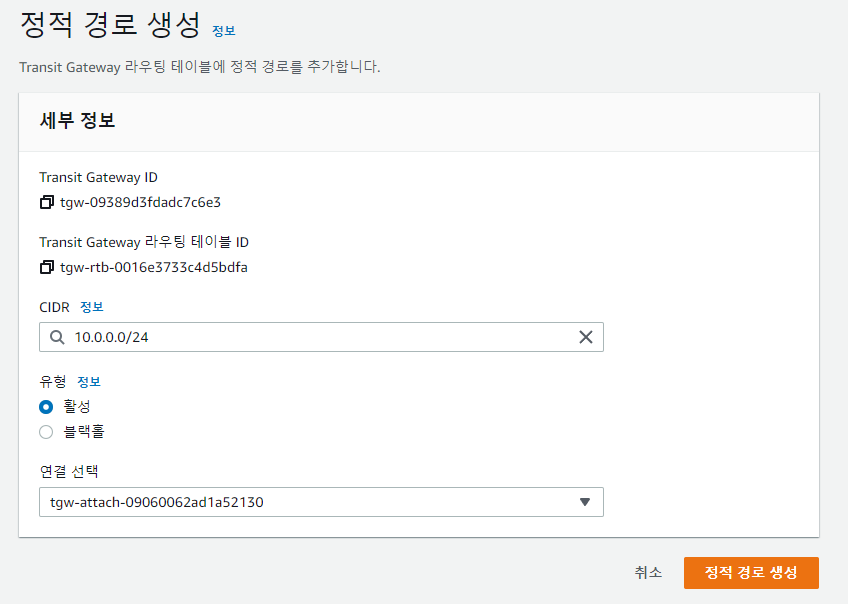

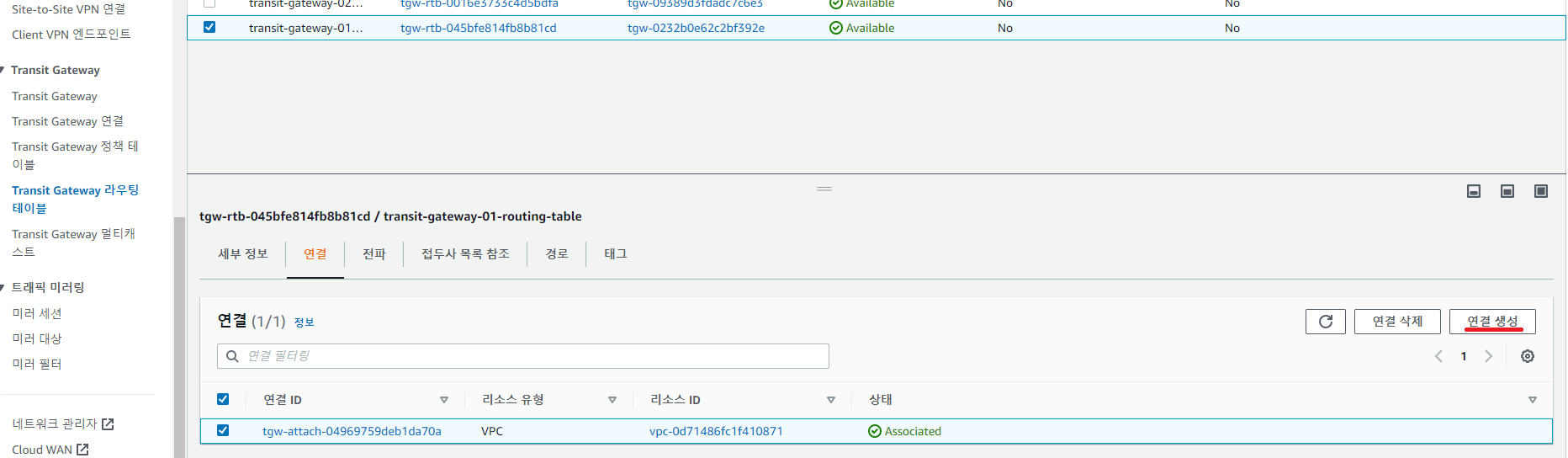

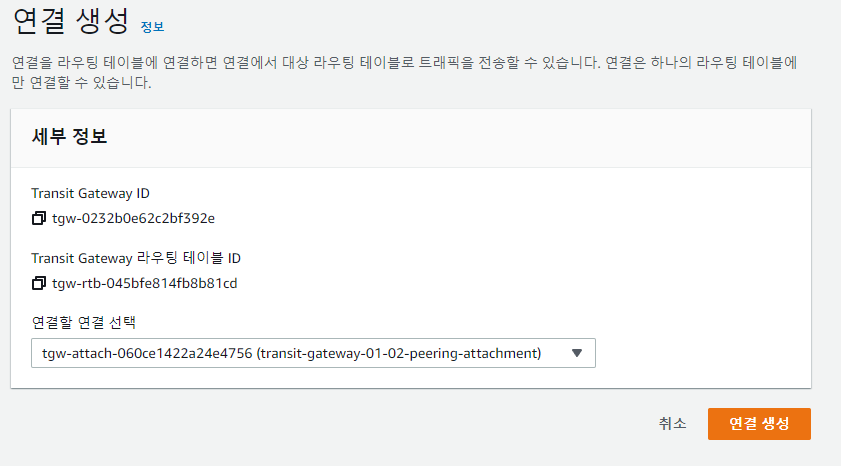

[ 5. Transit Gateway 라우팅 테이블 연결 추가 ]

정적 경로 생성이 완료되었다면 각각의 라우팅 테이블에서 피어링들을 연결에 추가해줘야 합니다.

Transit Gateway 01 기준으로 "연결"탭을 누른 뒤 "연결 생성" 버튼을 클릭합니다.

그리고 다음과 같이 "연결할 연결 선택"에서 피어링을 선택해 주시면 됩니다.

설정이 완료되었으면 반대로 Transit Gateway 02도 다음과 같이 피어링 연결을 추가해 주시면 됩니다.

[ 6. Subnet 라우팅 테이블 설정 ]

Transit Gateway 라우팅 테이블 설정이 완료되었다면 Subnet 라우팅 테이블 설정을 해주셔야 합니다.

서로 다른 Transit Gateway에 있는 CIDR을 vpc-01-routing-table 기준으로 다음과 같이 설정해 줄 수 있습니다.

왼쪽에서 "라우팅 테이블" 메뉴를 선택한 뒤 vpc-01에 연결되는 라우팅 테이블을 체크하고 "라우팅" 탭에서 "라우팅 편집" 버튼을 클릭합니다.

그리고 "대상"에 다른 쪽의 VPC CIDR을 입력해 준 뒤 vpc-01-transit-gateway 정보를 등록합니다.

vpc-01의 설정이 끝났다면 vpc-02도 동일하게 다음과 같이 설정하면 됩니다.

[ 7. 보안 그룹 설정 ]

위의 설정들이 모두 완료되었더라도 보안 그룹이 설정되어 있지 않다면 접근이 불가능합니다.

저는 이미 각각의 인스턴스들에 보안 그룹을 하나씩 매핑해 놨고 vpc-01 내부에 있는 인스턴스 기준으로 다음과 같이 다른 VPC의 CIDR을 인바운드로 추가해 주시면 됩니다.

왼쪽에서 "보안 그룹"을 선택한 뒤 vpc-01 인스턴스의 보안 그룹을 체크하고 "인바운드 규칙" 탭에서 "인바운드 규칙 편집" 버튼을 클릭합니다.

그리고 다음처럼 vpc-02의 모든 트래픽이 넘어올 수 있도록 설정해 주시면 됩니다.

vpc-01 설정이 끝났다면 vpc-02도 동일하게 다음과 같이 설정해주시면 됩니다.

테스트

모든 설정이 완료되었다면 vpc-01-instance에 접속하여 vpc-02-instance 접근이 가능한지 다시 확인해 보겠습니다.

ping을 날려보면 다음과 같이 통신이 정상적으로 되는 것을 확인해 볼 수 있습니다.

이상으로 Transit Gateway 피어링 연결하는 방법에 대해 간단하게 알아보는 시간이었습니다.

읽어주셔서 감사합니다.

'Infra, Cloud > AWS' 카테고리의 다른 글

| [AWS] IAM으로 사용자 그룹 관리하기 (0) | 2023.08.06 |

|---|---|

| [AWS] IAM으로 사용자 관리하기 (0) | 2023.08.03 |

| [AWS] Transit Gateway Blackhole 사용하기 (0) | 2023.07.25 |

| [AWS] Transit Gateway 사용하기 (0) | 2023.07.22 |

| [AWS] VPC 피어링 연결하기 (0) | 2023.07.20 |

댓글